🔒 Nexus Repository 3 高危漏洞 CVE-2024-4956 修复指南

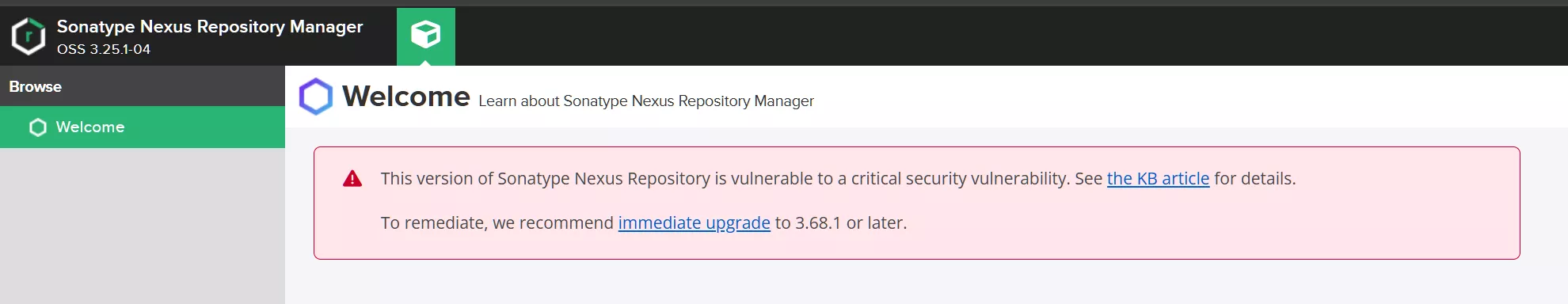

今天发现,nexus主页在未登录的情况下,出现了提示警告:存在文件遍历漏洞,我们团队迅速开展行动,以应对此漏洞的出现。

📢 重要提醒:我们的 Nexus Repository 3 版本 3.25.1 受到 CVE-2024-4956 路径遍历漏洞影响,请立即采取以下措施进行修复。

🚨 漏洞概述

CVE-2024-4956 是一个路径遍历漏洞,影响 Nexus Repository 3 从 3.0.0 到 3.68.0 的所有版本【turn0view0】。攻击者可能利用此漏洞访问服务器上的敏感文件,造成严重安全风险。

🛠️ 修复方案

方案一:修改 jetty.xml 配置文件(推荐)

这是官方推荐的临时缓解措施,适用于所有受影响版本。

操作步骤:

-

编辑配置文件

对于每个受影响的 Nexus Repository 实例,编辑(installdir)/etc/jetty/jetty.xml文件,删除以下这一行:<Set name="resourceBase"><Property name="karaf.base"/>/public</Set> ```【turn0view0】 -

重启服务

保存更改后,重启 Sonatype Nexus Repository 服务使更改生效【turn0view0】。 -

验证修复

从隐私浏览器窗口(绕过浏览器缓存)请求 robots.txt 文件进行验证:https://repo.example.com/robots.txt如果响应显示 Error 404 Not Found,说明修复已生效【turn0view0】。

⚠️ 注意事项

此修改会阻止漏洞利用,但也会阻止应用程序从 (installdir)/public 目录加载文件,包括【turn0view0】:

favicon.icoOSS-LICENSE.htmlrobots.txt- 其他UI资源文件

这可能导致轻微的UI渲染问题,但不会影响核心产品功能【turn0view0】。升级到修复此漏洞的版本后,之前删除的行不再需要或包含在内【turn0view0】。

方案二:使用 AWS WAF 防护

如果您的 Nexus Repository 受 AWS WAF 保护,可以使用 GenericLFI_URIPATH 规则来防护此漏洞【turn0view0】。

- 详见:AWS WAF Core Rule Set 文档【turn0view0】

- 下载 AWS WAF 防护指南 PDF【turn0view0】

📋 修复流程对比

| 方案 | 适用场景 | 优点 | 缺点 | 操作难度 |

|---|---|---|---|---|

| 方案一 | 所有受影响版本 | 直接有效,无需额外依赖 | 可能影响UI显示 | 中等 |

| 方案二 | AWS环境 | 无需修改应用配置 | 仅限AWS环境,需WAF知识 | 低 |

🔄 长期解决方案

强烈建议:尽快将 Nexus Repository 升级到已修复此漏洞的版本。临时缓解措施不能替代正式的安全更新。

💡 最佳实践建议

- 定期更新:保持 Nexus Repository 为最新版本,及时应用安全补丁。

- 安全监控:定期检查安全公告,了解新发现的漏洞和修复方法。

- 备份策略:在进行任何修改前,确保已备份配置文件和数据。

- 测试验证:在生产环境应用变更前,先在测试环境验证修复效果。

📌 重要提醒:网络安全是持续过程,而非一次性任务。请建立定期安全检查和更新机制,保护您的构件仓库安全。

参考来源:Sonatype 官方支持文档 - Mitigations for CVE-2024-4956 Nexus Repository 3 Vulnerability【turn0view0】

关注我们,获取更多DevOps和安全更新资讯!

本文作者:运维技术团队:辣个男人Devin

发布日期:2025年11月07日

适用系统:Linux